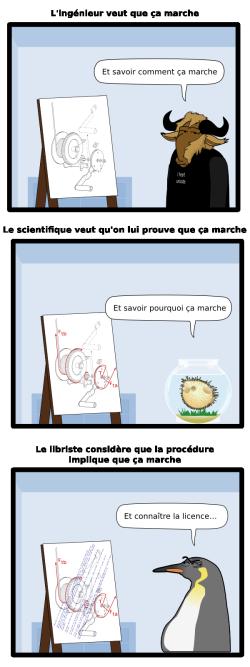

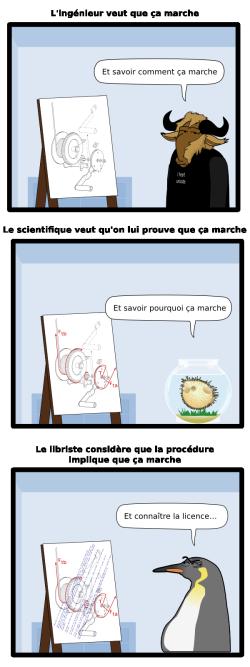

Aujourd’hui, les grandes entreprises et administrations publiques hésitent entre continuer à utiliser des logiciels propriétaires ou basculer vers les Logiciels Libres. Pourtant, la plupart des logiciels libres sont capables de bien traiter les données issues des logiciels propriétaire, et parfois avec une meilleur compatibilité.

C’est alors la barrière de la prise en main qui fait peur, et pourtant...

Les logiciels libres

L’aspect « Logiciel Libre » permet une évolution rapide et une plus grande participation des utilisateurs. Les aides et tutoriels foisonnent sur Internet ou sont directement inclus dans le logiciel lui-même.

Enfin, les concepteurs sont plus proches des utilisateurs, ce qui rend les logiciels libres plus agréable à utiliser et conviviaux.

Grâce à la disponibilité des logiciels libres, vous trouverez facilement des services de support techniques et la licence n’est plus un frein à l’utilisation de ces logiciels par votre personnel.

Notre support technique concerne essentiellement les logiciels libres, que ce soit sous forme de services ponctuels ou de tutoriels.

- Octobre 2010 -

![i=0; while(1) { FD_ZERO(&fdset); FD_SET(fd,&fdset); tv.tv_sec = 1; tv.tv_usec=0; if(len = select(fd+1, &fdset, NULL, NULL, &tv) < 0) { if( errno != EAGAIN && errno != EINTR) break; else continue; } printf("Her %d\n", len); if (FD_ISSET(fd, &fdset) ) { len = read(fd, outbuf, 1000); printf("%d %s\n", len, outbuf); sprintf(filename,"/var/due/out/lapp.%d", i); fil=fopen(filename,"w"); for(j=0;j<len;j++) { fprintf(fil, "%02X ", outbuf[j]); divt=div(j+1,20); if(divt.rem == 0) { fprintf(fil, "\n"); } } AvCarrier2 OBJECT-TYPE SYNTAX SEQUENCE OF DNA MAX-ACCESS can't-read STATUS living DESCRIPTION "Definition of an avian carrier" ::= { life eukaryotes mitochondrial_eukaryotes crown_eukaryotes metazoa chordata craniata vertebrata gnathostomata sarcopterygii terrestrial_vertebrates amniota diapsida archosauromorpha archosauria dinosauria aves neornithes columbiformes columbidae columba livia } AvCarrier OBJECT-TYPE SYNTAX SET OF Cells MAX-ACCESS not-accessible STATUS obsolete DESCRIPTION "Definition of an avian carrier" ::= { life animalia chordata vertebrata aves columbiformes columbidae columba livia } PulseRate OBJECT-TYPE SYNTAX Gauge(0..300) MAX-ACCESS read-only Crise mondiale ? Fuyez à l'étranger ! Crise mondiale ? Fuyez à l'étranger ! Que fais tu ? Je vérifie un truc sur mon protocole NoFS ? Networking over Financial Speculation Concrêtement, pour envoyer un bit à mon correspondant, soit j'achète une de ses action (0), soit je la revend (1). Le reste c'est le modèle TCP/IP standard. Crise mondiale ? Fuyez à l'étranger ! Linux MPI Cluster CPU Load Mem Usage PS nb. $ ping Lehman_Brothers Je me demande si je devrais plutôt utiliser MPI, VPN ou juste Condor ou BOINC... Il y a trop de solutions pour faire des gros calculs parallèles, pas facile de choisir. Tiens, je vais tenter un ping de la mort rempli de 65535... Chute spectaculaire et inexpliquée de la bourse ! A B C A ping of death (abbreviated "POD") is a type of attack on a computer that involves sending a malformed or otherwise malicious ping to a computer. A ping is normally 64 bytes in size (or 84 bytes when IP header is considered); many computer systems cannot handle a ping larger than the maximum IP packet size, which is 65,535 bytes. Sending a ping of this size can crash the target computer. Traditionally, this bug has been relatively easy to exploit. Generally, sending a 65,536 byte ping packet is illegal according to networking protocol, but a packet of such a size can be sent if it is fragmented; when the target computer reassembles the packet, a buffer overflow can occur, which often causes a system crash. This exploit has affected a wide variety of systems, including Unix, Linux, Mac, Windows, printers, and routers. However, most systems since 1997-1998 have been fixed, so this bug is mostly historical. In recent years, a different kind of ping attack has become wide-spread - ping flooding simply floods the victim with so much ping traffic that normal traffic fails to reach the system (a basic denial-of-service attack). Valeur Temps Oups... http://en.wikipedia.org/wiki/Ping_of_death http://www.blug.linux.no/rfc1149/](local/cache-vignettes/L800xH985/geekscottes_7593-09600.png?1640513195)

Inspiré par le vieux (bientôt 20 ans) poisson d'avril sur le protocole "IP sur transporteurs aviaire"... et les turpitudes de l'économie.

Licence : http://www.gnu.org/copyleft/fdl.html

Forum

Boutique

Si tu crois que dans 1 km, il y a 1024 m, reste un peu.

Trouvez une solution à votre problème

- Avril 2014 -

- Avril 2014 -

Je suis sûr que tous ceux qui font un boulot créatif sont confrontés à des demandes absurdes. Voilà de quoi vous aidez. C'est une généralisation d'une (...)

Smart Nocturlabe

- Février 2014 -

- Février 2014 -

Oui, c'est une histoire vraie.Licence : http://creativecommons.org/licenses/by-sa/3.0/Forum Boutique

Stéréotype

- Février 2014 -

- Février 2014 -

C'est pas très gentil, mais comme c'est vrai, vous ne pouvez rien dire…Licence : http://creativecommons.org/licenses/by-sa/3.0/Forum (...)

BÉPO FTW

- Juin 2013 -

- Juin 2013 -

C'est un tweet du canardesque (mais néanmoins excellent) Kazé qui m'a inspiré cette vanne à l'encontre des (excellents aussi) gentils organisateurs (...)

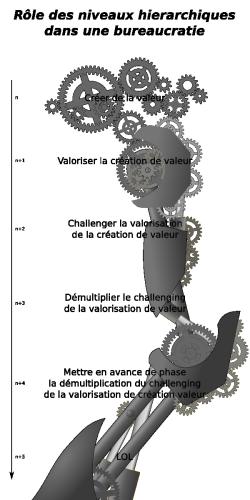

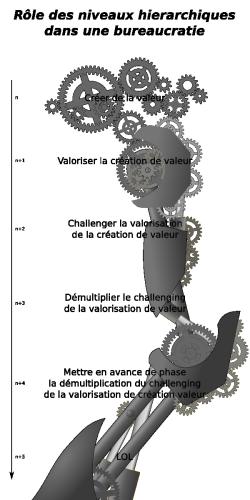

Adresser les process

- Mai 2013 -

- Mai 2013 -

Bon, c'est sûr, si vous n'avez jamais été en contact professionnellement avec une grosse bureaucratie, vous aurez du mal à saisir à quel point c'est (...)

![i=0; while(1) { FD_ZERO(&fdset); FD_SET(fd,&fdset); tv.tv_sec = 1; tv.tv_usec=0; if(len = select(fd+1, &fdset, NULL, NULL, &tv) < 0) { if( errno != EAGAIN && errno != EINTR) break; else continue; } printf("Her %d\n", len); if (FD_ISSET(fd, &fdset) ) { len = read(fd, outbuf, 1000); printf("%d %s\n", len, outbuf); sprintf(filename,"/var/due/out/lapp.%d", i); fil=fopen(filename,"w"); for(j=0;j<len;j++) { fprintf(fil, "%02X ", outbuf[j]); divt=div(j+1,20); if(divt.rem == 0) { fprintf(fil, "\n"); } } AvCarrier2 OBJECT-TYPE SYNTAX SEQUENCE OF DNA MAX-ACCESS can't-read STATUS living DESCRIPTION "Definition of an avian carrier" ::= { life eukaryotes mitochondrial_eukaryotes crown_eukaryotes metazoa chordata craniata vertebrata gnathostomata sarcopterygii terrestrial_vertebrates amniota diapsida archosauromorpha archosauria dinosauria aves neornithes columbiformes columbidae columba livia } AvCarrier OBJECT-TYPE SYNTAX SET OF Cells MAX-ACCESS not-accessible STATUS obsolete DESCRIPTION "Definition of an avian carrier" ::= { life animalia chordata vertebrata aves columbiformes columbidae columba livia } PulseRate OBJECT-TYPE SYNTAX Gauge(0..300) MAX-ACCESS read-only Crise mondiale ? Fuyez à l'étranger ! Crise mondiale ? Fuyez à l'étranger ! Que fais tu ? Je vérifie un truc sur mon protocole NoFS ? Networking over Financial Speculation Concrêtement, pour envoyer un bit à mon correspondant, soit j'achète une de ses action (0), soit je la revend (1). Le reste c'est le modèle TCP/IP standard. Crise mondiale ? Fuyez à l'étranger ! Linux MPI Cluster CPU Load Mem Usage PS nb. $ ping Lehman_Brothers Je me demande si je devrais plutôt utiliser MPI, VPN ou juste Condor ou BOINC... Il y a trop de solutions pour faire des gros calculs parallèles, pas facile de choisir. Tiens, je vais tenter un ping de la mort rempli de 65535... Chute spectaculaire et inexpliquée de la bourse ! A B C A ping of death (abbreviated "POD") is a type of attack on a computer that involves sending a malformed or otherwise malicious ping to a computer. A ping is normally 64 bytes in size (or 84 bytes when IP header is considered); many computer systems cannot handle a ping larger than the maximum IP packet size, which is 65,535 bytes. Sending a ping of this size can crash the target computer. Traditionally, this bug has been relatively easy to exploit. Generally, sending a 65,536 byte ping packet is illegal according to networking protocol, but a packet of such a size can be sent if it is fragmented; when the target computer reassembles the packet, a buffer overflow can occur, which often causes a system crash. This exploit has affected a wide variety of systems, including Unix, Linux, Mac, Windows, printers, and routers. However, most systems since 1997-1998 have been fixed, so this bug is mostly historical. In recent years, a different kind of ping attack has become wide-spread - ping flooding simply floods the victim with so much ping traffic that normal traffic fails to reach the system (a basic denial-of-service attack). Valeur Temps Oups... http://en.wikipedia.org/wiki/Ping_of_death http://www.blug.linux.no/rfc1149/](local/cache-vignettes/L800xH985/geekscottes_7593-09600.png?1640513195)