LinuxFr.org : Journaux

Téléphone sous Linux ?

- 25 avril -

Aujourd'hui, avoir un téléphone avec un Android libéré, c'est possible, on pense en particulier à Murena.Avoir un téléphone sous GNU/Linux, c'est (...)

Quand votre voiture vous espionne… et vous le fait payer

- 23 avril -

Ceci se passe aux États-Unis, pour l’instant, aucune preuve qu’une telle fuite existe en Europe. Mais… si votre assurance augmente brutalement, (...)

firefox, nouvelle fenêtre dans une session isolée

- 15 avril -

Les fenêtres de navigation privées de firefox partagent leurs cookies de session or je souhaitais avoir des fenêtres de navigation isolées, (qui ne (...)

Pretendo tente de déprogrammer l'obsolescence des consoles Nintendo

- 9 avril -

Ah Nal,Gros N vient de faire un gros doigt aux utilisateurs de ses consoles 3DS et Wii U en annonçant la fermeture des services en ligne pour (...)

[Trolldi] Vulgarisation sur l'IA pour décideur pressé

- 5 avril -

Cher 'Nal,Je fais un article-marque-page sur un post tout frais de Ploum où il est question d'un fantasme vieux comme le Talmud avec le Golem. (...)

A timeline recording only some of the many disasters happening in crypto, decentralized finance, NFTs, and other blockchain-based projects.

Samourai Wallet operators charged over crypto mixer operations

- 24 avril -

Keonne Rodriguez and William Lonergan Hill, founders of the Samourai Wallet, were arrested and charged with conspiracy to commit money laundering (...)

ZKasino rug pulls after raising $33 million

- 24 avril -

A project promising to build a decentralized casino managed to raise $33 million, despite an anonymous team that had exhibited several instances (...)

tea.xyz causes open source software spam problems, again

- 20 avril -

The tea.xyz protocol first earned an entry on Web3 is Going Just Great in late February, when their plan to reward open source software (...)

Roger Stone endorses $TRUMP memecoin with misleading posts

- 20 avril -

Amid tweets alleging corruption among jurors in his 2019 criminal case, far-right activist and Trumpworld figure Roger Stone has posted several (...)

Hong Kong police arrest 72 people, freeze $29 million in connection to JPEX

- 20 avril -

Police in Hong Kong have arrested 72 people and frozen HK$228 million (~US$29 million) in connection to the collapse of the JPEX cryptocurrency (...)

L'April a pour objectifs de promouvoir et défendre le logiciel libre et ses acteurs.

Tour des Gull: Bookynette participe au petit déjeuner du libre spécial Libre en Fête à Wimille

- 11 avril -

Start: 20 Avril 2024 - 10:00End: 20 Avril 2024 - 17:00Le Tour des Gull 1 reprend après une période consacrée à plusieurs AG associatives, dont (...)

Lettre d'information publique de l'April du 1er avril 2024

- 2 avril -

Bonjour,À 6 ans de l'annonce du développement de Mobilizon, service libre d'organisation d'événements, l'association Framasoft passe la main à (...)

Tour des GULL: Le 29 juin, Bookynette sera à Valence à la Librithèque

- 27 mars -

Start: 29 Juin 2024 - 10:00End: 29 Juin 2024 - 11:30Pour son Tour des GULL, Magali Garnero, alias Bookynette, a été invitée par la Librithèque à (...)

Lettre d'information publique de l'April du 1er mars 2024

- 1er mars -

Bonjour,La version 4.0 de GCompris, le logiciel libre éducatif pour les enfants de deux à dix ans, vient d'être publiée. Cette version intègre (...)

Techsoup : instrument d'influence des big tech américaines

- 1er mars -

Texte proposé par : Laurent Costy, Vice-président de l'AprilIllustrations : Simon « Gee » Giraudot, diffusées sous licence Creative Commons BY-SA1 (...)

Blog BD humoristique et hétéroclite où se côtoient fictions absurdes, vulgarisation scientifique et satire politique.

La raquette à travers les âges

- 10 avril -

La raquette à travers les âges Publié le 10 avril 2024 par Gee dans Comic tripParce que beaucoup de fausses informations circulent sur l'histoire (...)

Mickey dans le domaine public

- 22 janvier -

Mickey dans le domaine public Publié le 22 janvier 2024 par Gee dans Dépêches MelbaVous en avez sans doute entendu parler : Mickey entre enfin (...)

Grise Bouille 2024

- 8 janvier -

Grise Bouille 2024 Publié le 8 janvier 2024 par Gee dans Sur le blogVoilà, ça y est c'est 2024, Face à la mer de Calogero et Passi – « Calo, Passi, (...)

FranceConnect+ ou GafamConnect+ ?

- Octobre 2023 -

FranceConnect+ ou GafamConnect+ ? Publié le 2 octobre 2023 par Gee dans La fourcheVous avez aimé FranceConnect ? Moi aussi.En revanche, si vous (...)

(Encore) un nouveau Fairphone ?

- Septembre 2023 -

(Encore) un nouveau Fairphone ? Publié le 25 septembre 2023 par Gee dans Dépêches MelbaLe Fairphone 5 est sorti le 30 août dernier. La marque de (...)

Club des développeurs et IT Pro : Forum, Cours et tutoriels : Delphi, C, C++, Java, VB, DotNET, C#, PHP, UML

Un État fédéral allemand fait passer 30 000 PC de Microsoft Windows et Microsoft Office à Linux, LibreOffice et d'autres logiciels libres et open-source

- 10 avril -

L'envers du décor de TikTok : Quelles données collecte-t-il réellement ? TikTok récupère vos données même si vous n'avez jamais utilisé l'application, que l'app soit supprimée ou non, selon un rapport

- 3 avril -

L'envers du décor de TikTok : Quelles données collecte-t-il réellement ?TikTok récupère vos données même si vous n'avez jamais utilisé l'application, (...)

La société israélienne Nuvaid a collecté les données mobiles de milliards de personnes via des logiciels espions injectés à l'aide des publicités Google, et a vendu ces données aux agences de sécurité

- 6 février -

Google AMP : La nouvelle tactique de phishing évasive est très efficace selon les recherches de Cofense

- Août 2023 -

Google AMP : La nouvelle tactique de phishing évasive est très efficace selon les recherches de Cofense.Une nouvelle tactique de phishing (...)

OpenAI dévoile GPTBot~? un bot qui explore les données du Web public pour l'apprentissage de l'IA, pour répondre aux plaintes concernant l'utilisation de données de sites Web

- Août 2023 -

OpenAI dévoile GPTBot, un bot qui explore les données du Web public pour l'apprentissage de l'IA, pour répondre aux plaintes concernant (...)

Ploum.net écrit par Ploum, Lionel Dricot, ingénieur, écrivain de science-fiction, développeur de logiciels libres.

Une bulle d’intelligence artificielle et de stupidité naturelle

- 4 avril -

Une bulle d’intelligence artificielle et de stupidité naturelleLa technologie derrière ChatGPT, Dall-E et autres n’est pas révolutionnaire, elle (...)

Changements de paradigmes

- 2 avril -

Changements de paradigmesLorsque je lisais, dans les années 1990, des Spirou et Fantasio se passant dans les années 50 ou 60, le monde me (...)

Lectures : de la bouffitude du Web et de l’absurde quête d’une norme sociale

- 29 mars -

Lectures : de la bouffitude du Web et de l’absurde quête d’une norme sociale La quête absurde de norme socialeAlexander Plaum appelle les (...)

Lectures : Une société de mensonges

- 15 mars -

Lectures : Une société de mensonges ProductivismeEn lisant ce simplissime et magnifique texte de Bruno Leyval décrivant la condition ouvrière, je (...)

Lectures : petite écologie de l’éducation et de l’informatique

- 5 mars -

Lectures : petite écologie de l’éducation et de l’informatique De l’importance de l’écriture manuelleL’écriture à la main, que ce soit avec un stylo, (...)

Directeur de la stratégie numérique de la ville d’Échirolles (où je suis chargé de déployer les logiciels libres, de développer l’inclusion numérique et de rappeler à quel point Échirolles est une ville dynamique pour tout ce qui concerne le numérique), je suis également :Le complice de Reflets, journal en ligne indépendant que vous pouvez suivre sur Mastodon.Le comparse de Richard Monvoisin avec lequel (...)

OSQI

- 3 avril -

Ce texte est une traduction d'un article intitulé « OSQI » publié par Tim Bray, sur son site web « ongoing » le 1er avril 2024.***Je propose la (...)

De la cybersécurité...

- Décembre 2023 -

...de ce qu'elle fut, et de ce qu'elle devient.J'ai un grand respect pour ceux qui vivent la cybersécurité dans leurs tripes.Depuis les années (...)

Visioconférence et streaming libres

- Novembre 2023 -

Lors de la réunion du collectif « Alpes Numérique Libre » du 26 mai 2023, Échirolles a expérimenté pour la première fois la prise de parole d'une (...)

Et donc hop, je m'enfuis !

- Août 2023 -

Je viens de traduire un article de Ploum qui rejoint ce que je vis, de regarder une vidéo puis de lire un article d'Henri Lœvenbruck, et je me suis (...)

Diviser le Web

- Août 2023 -

Ce texte est une traduction d'un article de Tim Berners Lee, inventeur du Web, intitulé « Marking the Web's 35th Birthday : An Open Letter » publié (...)

CNRS Le journal est un site d’information scientifique destiné au grand public. Son but : décrypter et contextualiser les résultats de la recherche, pour donner du sens à la science.

L’apprentissage des abeilles perturbé par les métaux lourds

- 3 avril -

Alors que les produits agrochimiques sont déjà identifiés comme des causes importantes du déclin des pollinisateurs, des chercheurs démontrent que le (...)

Percer les secrets des génomes marins

- Septembre 2023 -

Lancé cette année, le programme de recherche ATLASea va scruter huit années durant la biodiversité marine française, en métropole et dans les (...)

Quand la science a la tête dans les étoiles

- Août 2023 -

À l’occasion des Nuits des étoiles, découvrez les nouvelles fenêtres que les chercheurs continuent d’ouvrir sur l’Univers.

Chercher l’histoire du climat amazonien au fond de l’océan

- Juin 2023 -

Carottages de sédiments marins, collectes de poussières atmosphériques, prélèvements d’eau… une campagne océanographique d’envergure a lieu au large du (...)

Les grands fonds marins : ces inconnus menacés

- Juin 2023 -

L’exploitation minière des grands fonds marins pourrait être autorisée dès cette année dans les eaux internationales. Or, cette industrie risque de (...)

Cybersécurité, informatique et trucs de geek

IA, deepfakes, gros sous, femmes cyberharcelées et démocraties en danger

- 5 février -

Sources incluses en lien dans le billet.Vous vous souvenez de l'arnaque au président ? C'est une technique d'ingénierie sociale apparue dans les (...)

Dans la presse spécialisée l'IA écrase toutes les autres tendances pour 2024

- 1er janvier -

Bonne année les geeks, et les autres aussi ^^Je reviens avec une petite revue de presse des prédictions sur la tech et la cybersécurité pour 2024, (...)

Le site nucléaire de Sellafield hacké par des groupes liés à la Chine et à la Russie

- Décembre 2023 -

Un article de Anna Isaac and Alex Lawson dans The GuardianOn a dans cet article tous les éléments d'un scenario catastrophe : une centrale (...)

Des lecteurs d'empreintes Windows Hello piratés de trois manières différentes

- Novembre 2023 -

Un article de Pierre Dandumont pour MacGIl ne s'agit pas ici de relater les folles aventures d'un gang de cybercriminels. Au contraire, les (...)

Le nouvel Outlook copie vos données vers les serveurs Microsoft, y compris pour les comptes Gmail

- Novembre 2023 -

Un article de Florian Burnel dans IT-ConnectSur Windows 11, les utilisateurs peuvent bénéficier d'une nouvelle version d'Outlook, plus belle, plus (...)

site informatique Windows 11, Windows 10, Virus et Linux (Ubuntu, Debian)

Installer VirtualBox sur Ubuntu ou Debian

- 13 janvier -

VirtualBox est un gestionnaire de machines virtuelles open source.Il est donc disponible dans la plupart des distributions Linux et notamment (...)

Les notifications d’Ubuntu : les afficher, les désactiver

- 7 janvier -

Ubuntu, comme tout système d’exploitation moderne, possède un mécanisme de notification.Le système ou des applications peuvent afficher des (...)

ACPI BIOS Error dans Ubuntu

- 6 janvier -

Lors du démarrage de votre PC en Ubuntu, vous pouvez apercevoir un message d’erreur : ACPI BIOS Error (bug) : Could not resolve sympbol, (...)

Linux : redimensionner des images

- Décembre 2023 -

Vous avez besoin de redimensionner des images sous Linux mais vous ne savez pas par où commencer.Que vous soyez en graphique ou en terminal, il (...)

Convert Linux : convertir, redimensionner des images

- Décembre 2023 -

convert est un outil en ligne de commande utilisé pour convertir des formats d’image ou redimensionner des images et effectuer d’autres (...)

Où trouver de la doc et des infos?

- Octobre 2023 -

Spécifique à Lautre.net, il y a une mailling liste d’entraide, un canal IRC (voir plus bas)Ce forum, Et sinon: Ancien, parfois obsolète donc à (...)

Pourquoi et comment changer le TTL pour les DNS d'un nom de domaine

- Octobre 2023 -

Le TTL (Time To Live) est le temps en seconde de mise en cache par les serveurs DNS.Le rôle des serveurs DNS, c’est de faire la résolution des noms (...)

Envois des email et enregistrements SPF (donc dans les DNS)

- Octobre 2023 -

Les envois d’emails, que ce soit pour un mailling ou simplement pour de la correspondance, sont liés aux DNS, et en particulier à ce qu’on appelle (...)

Migrer des comptes mails depuis un autre prestataire mail

- Octobre 2023 -

(Repris et adapté depuis la liste Aide)Vous ajoutez les noms de domaines dans le panel de Lautre.net, et vous créez les boîtes mails (...)

Versions minimales de Spip

- Octobre 2023 -

Bonjour,si vous utilisez Spip, vous devez être dans les versions minimales suivantes: 3.2.19 pour la branche 3.2 4.1.15 (...)

Planète des utilisateurs Debian - https://planet.debian.org/fr/

Goodbye Debian GNU/kFreeBSD

- Juillet 2023 -

Over the years, the Debian GNU/kFreeBSD port has gone through various phases. After many years of development, it was released as technology (...)

Akvorado : collecteur et visualisateur de flux réseau

- Décembre 2022 -

Au début de cette année, nous avons publié Akvorado, un collecteur, enrichisseur et visualisateur de flux. Il reçoit les flux réseau de vos routeurs (...)

FRnOG #36 : Akvorado

- Septembre 2022 -

Voici les diapositives que j’ai présentées pour le FRnOG #36 en Septembre 2022 à propos d’Akvorado, un outil de collecte et de visualisation des flux (...)

James Webb Space Telescope launched!

- Décembre 2021 -

The long awaited James Webb Space Telescope has finally been successfully launched today. It is a Xmas gift for many people who have been waiting (...)

Session graphique sans authentification avec startx et systemd

- Décembre 2021 -

Si votre station de travail utilise un chiffrement complet du disque, vous pouvez souhaiter exécuter directement votre environnement de bureau (...)

Blog d’un groupe crypto-terroriste individuel auto-radicalisé sur l’Internet digital

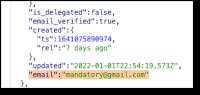

Le RGPD en 10 minutes (ou un peu plus) [5/5]

- Décembre 2022 -

Après les 4 articles précédents posant les bases de ce que devrait être le respect du RGPD, une analyse plus personnelle du problème pour répondre à (...)

Le RGPD en 10 minutes (ou un peu plus) [4/5]

- Novembre 2022 -

Disclaimer:Le texte qui va suivre n’est PAS une analyse juridique et ne doit certainement pas être considéré comme un conseil juridique. Je ne suis (...)

Le RGPD en 10 minutes (ou un peu plus) [3/5]

- Novembre 2022 -

Disclaimer:Le texte qui va suivre n’est PAS une analyse juridique et ne doit certainement pas être considéré comme un conseil juridique. Je ne suis (...)

Le RGPD en 10 minutes (ou un peu plus) [2/5]

- Novembre 2022 -

Disclaimer:Le texte qui va suivre n’est PAS une analyse juridique et ne doit certainement pas être considéré comme un conseil juridique. Je ne suis (...)

Le RGPD en 10 minutes (ou un peu plus) [1/5]

- Novembre 2022 -

Disclaimer:Le texte qui va suivre n’est PAS une analyse juridique et ne doit certainement pas être considéré comme un conseil juridique. Je ne suis (...)

Intermédiaires techniques

- Octobre 2018 -

C'est un débat ancien autour des libertés numériques, que de délimiter la responsabilité des intermédiaires techniques. Pour essayer de raconter ça, il (...)

Limiter le chiffrement

- Août 2016 -

Notre estimé ministre de la police fait encore parler de lui dans les internets. Cette fois-ci, il se propose de limiter, on ne sait pas encore (...)

Sacrifice

- Juillet 2016 -

Peut-on sacrifier un individu pour une cause ? C'est ce que, si j'en crois mes cours en terminale, on considère comme une question philosophique. (...)

Faire !

- Janvier 2016 -

Lors du dernier quadr'apéro auquel j'ai participé, j'expliquais à un groupe de gens en train de s'alcooliser également une idée qui me semble simple, (...)

À propos d'Internet

- Novembre 2015 -

Ce billet ne me plait qu'à moitié, parce que j'ai le sentiment qu'il n'est pas terminé. Il sera sans doute modifié de temps en temps, et agrémenté (...)

« Computers are like ACs, they stop working properly when you open windows »

MITM as a Service 3G Edition by Bouygues, ou quand ton FAI bousille DNSSEC

- Février 2017 -

Mise à jour Mars 2020 :Plus de 3 ans après ma découverte de MITM sur DNS chez Bouygues Telecom, le topic que j’ai lancé sur lafibre.info – suite au (...)

Gestion de paquets avec APT : Récupérer une clé manquante sur un réseau filtré

- Septembre 2016 -

IntroductionPar défaut, APT (Advanced Packaging Tool) essaye de vérifier la signature des paquets en utilisant des clés GPG, la plupart du temps (...)

[Coup de gueule] Réponse au bullshit sur l’interdiction du chiffrement

- Août 2016 -

ContexteComme vous le savez sûrement, notre grand démocrate ministre de la police de la pensée, B. Cazeneuve, n’aime pas trop le chiffrement, il (...)

[Coup de gueule] De la connardise industrielle, ou l’art de vomir sur les bonnes pratiques

- Janvier 2016 -

IntroductionDepuis quelques années, on assiste massivement à des soit-disant innovations technologiques, présentées majoritairement à coup de (...)

[Test] Prototype du nouveau clavier français du Ministère de l’inculture

- Janvier 2016 -

Introduction***************************WARNING**************************** Too much sarcasm inside ****************************WARNING************

Lea-Linux : Linux Entre Amis

KDE a 20 ans

- Octobre 2016 -

C’est exactement le 14 octobre 1996 que KDE est créé. Matthias Ettrich, étudiant et développeur allemand connu alors pour la création de LyX (une (...)

De la validité des sondages en ligne

- Mai 2016 -

Languedoc ? Catalogne ? Occitanie ? Pyrénées ? Bas-de-France ? Ce lundi a commencé le début de la consultation pour le nouveau nom de la grande (...)

Fusion de GCU-Squad et Léa-Linux

- Avril 2016 -

Après des années de rapprochement, l’équipe de Léa-Linux et l’équipe de GCU-Squad ont décidé de se rapprocher et de fusionner en une seule entité, un (...)

PrimTux-TotaleLiberté est disponible pour les écoliers libres !

- Octobre 2015 -

PrimTux est une distribution GNU/Linux basée sur Debian Jessie 8.2, intuitive et légère, développée pour les enfants de trois à dix ans par des (...)

La Wallonie s’oppose au vote électronique

- Juin 2015 -

Le parlement wallon a approuvé le 3 juin une proposition de résolution réclamant au fédéral l’abandon du vote électronique pour les élections (...)

Le libre est un état d'esprit

Apache FTP like

- Août 2014 -

Niveau :Résumé : alias / /%usernameAujourd'hui je voudrais faire un serveur web qui se comporterait comme un serveur FTP ou SFTP. Lorsqu'un (...)

J’ai pété

- Août 2014 -

... désolé Niveau : Résumé : gdisk /dev/sda Le format GPT Guid partition table est un format de partitionnement de disque. Il ne faut pas confondre (...)

Quand on me demande un script shell pour corriger un problème d’architecture

- Janvier 2014 -

Republié par http://lesjoiesdusysadmin.tumblr.co...Aucun tag pour cet article.

Nouveautés ext4

- Janvier 2014 -

Niveau : Résumé : stats Howdy ho ! Savez-vous ce qu'il y a de nouveau dans ext4 ? Tout le monde sait à peu près qu'il y a moyen de stocker plus de (...)

Nouveautés ext4

- Janvier 2014 -

Niveau :Résumé : statsHowdy ho ! Savez-vous ce qu'il y a de nouveau dans ext4 ?Tout le monde sait à peu près qu'il y a moyen de stocker plus de (...)

Si tu crois que dans 1 km, il y a 1024 m, reste un peu.

Trouvez une solution à votre problème

- Avril 2014 -

Je suis sûr que tous ceux qui font un boulot créatif sont confrontés à des demandes absurdes. Voilà de quoi vous aidez. C'est une généralisation d'une (...)

Smart Nocturlabe

- Février 2014 -

Oui, c'est une histoire vraie.Licence : http://creativecommons.org/licenses/by-sa/3.0/Forum Boutique

Stéréotype

- Février 2014 -

C'est pas très gentil, mais comme c'est vrai, vous ne pouvez rien dire…Licence : http://creativecommons.org/licenses/by-sa/3.0/Forum (...)

BÉPO FTW

- Juin 2013 -

C'est un tweet du canardesque (mais néanmoins excellent) Kazé qui m'a inspiré cette vanne à l'encontre des (excellents aussi) gentils organisateurs (...)

Adresser les process

- Mai 2013 -

Bon, c'est sûr, si vous n'avez jamais été en contact professionnellement avec une grosse bureaucratie, vous aurez du mal à saisir à quel point c'est (...)