Les failles de sécurité sous Linux sont généralement très vite corrigées, et sont souvent découvertes pendant la phase de développement des logiciels. Cela permet d’éviter l’exploitation de failles à grande échelle.

Il existe des anti-virus sous Linux, pour protéger autant que possible les plate-formes sensibles et vulnérables aux virus (Windows). Ils sont principalement utilisés au niveau des serveurs de courriers ou sur les serveurs de fichiers partagés (Samba).

La présence de virus sous Linux est faible, généralement très ciblée.

Peu de virus, le système fiable de mise à jour du système ainsi que la grande diversité des distributions Linux prouve la maturité des systèmes Linux.

Virus_informatique

Dans les pages de Wikipedia, certain prétendent que des virus pour Linux existent, mais ces programmes ont été créés uniquement pour des conditions très particulières, ces programmes étant incapable de se répandre dans le monde.

Quelques laboratoires ont créé et expérimenté des virus, mais ces virus avaient besoin de conditions très particulières pour être actif, et les failles de sécurités sur lesquelles ils s’appuyaient ont été corrigées depuis très longtemps. Une poignée de virus ayant existé uniquement dans un contexte limité et ancien ne constituent pas une menace pour Linux. Ces mêmes virus n’auraient aucune possibilités pour se répandre à travers un réseau d’ordinateur.

Et si receviez un script malicieux en pièce jointe dans un courriel ?

Sous Linux, copier un programme lui fait perdre ses propriétés exécutables (sauf si l’on ajoute par un paramètre spécifique lors de la copie).

Il en est de même lorsque vous enregistrez une pièce jointe reçue depuis votre logiciel de messagerie ou lorsque vous essayer de le lancer directement, il ne sera pas exécuté.

Imaginez que vous ayez réellement un programme malveillant dans votre dossier, et que ce programme serait exécutable (la manipulation pour le rendre exécutable est simple, mais n’est pas à portée de tous). Ce programme n’aurai alors aucune possibilité pour se propager sur un autre ordinateur, ni même toucher un autre utilisateur. Pour faire simple, ce programme n’aurait pas plus de droit que vous, et contrairement aux autres plate-formes, les utilisateurs n’utilisent pas leur ordinateur Linux avec les droits d’administration.

Pour les virus c’est pareil, et c’est pour ça qu’il y a peu de virus sous Linux. Cela ne dispense pas d’effectuer la maintenance du système par les mises à jours et de soigner les configurations des logiciels.

CNRS Le journal est un site d’information scientifique destiné au grand public. Son but : décrypter et contextualiser les résultats de la recherche, pour donner du sens à la science.

Un dictionnaire franco-tahitien du nucléaire en Polynésie

- 5 mai -

Trente ans d’essais nucléaires français en Polynésie ont laissé des traces profondes dans l’environnement et dans la société. En s’appuyant sur de (...)

Astrochimie, dans les cuisines cosmiques

- Octobre 2024 -

Étudier la chimie du milieu interstellaire et récolter des indices sur l’origine de la vie sur Terre. Tel est l’objectif de l’astrochimie, une « (...)

Un vent de tempête solaire souffle sur la Terre

- Septembre 2024 -

Depuis plusieurs mois, notre planète est confrontée à une intense activité éruptive en provenance du Soleil. Ce phénomène, à l’origine des aurores (...)

Une épave antique sortie de l’eau

- Août 2024 -

L’archéologue Giulia Boetto, Grand Prix d'archéologie 2024 de la Fondation Simone et Cino Del Duca – Institut de France, s’intéresse aux navires (...)

La forêt, un réservoir de biodiversité fragilisé

- Août 2024 -

Les forêts ne se résument pas aux seuls arbres, loin s’en faut ! Dans ce troisième épisode de notre série d’été, partez à la découverte des habitants de (...)

Cybersécurité, informatique et trucs de geek

APT Update / l'Aperçu de la Presse Tech

- 5 mai -

Bonjour,Cette semaine on fait un tour rapide des tendances actuelles du numérique.Dura LexRéglementations européennesEn conflit ouvert avec les (...)

APT Update / l'Aperçu de la Presse Tech

- 27 avril -

Bonjour,Et ça y est, notre instance Hubzilla a repris du service grâce aux bénévoles qui s'impliquent pour la faire tourner ! GG à elles/eux et sans (...)

APT Update / l'Aperçu de la Presse Tech

- 13 avril -

Bonjour,Aujourd'hui, on prend connaissance de quelques unes des failles de sécurité de la semaine.Et n'oubliez pas de faire vos mises à jour ! (...)

APT Update / l'Aperçu de la Presse Tech

- 6 avril -

Bonjour,Cette semaine, on fait un point rapide sur les enjeux du numérique.L'agendaSamedi 12 et dimanche 13 avril de 10h à 20h en ligne, (...)

APT Update / l'Aperçu de la Presse Tech

- 30 mars -

Bonjour à tous,Cette semaine, on aborde les nouveautés du monde de la tech.Bonne lecture !L'agendaCette rubrique me sert habituellement à (...)

LinuxFr.org : Journaux

Skype disparaît le 5 mai ! Une occasion de promouvoir une alternative libre : Nextcloud Talk

- 30 avril -

Sommaire Fonctionnalités Technologies utilisées Problèmes notables en 2025 Conclusion et ouverturesPropriétaire mais néanmoins historique, Skype fut (...)

Pâques, le bug d'Excel et la difficile adaptation de LibreOffice

- 25 avril -

Sommaire Où l'on décide de la date de Pâques Ce cher Jules 1254 ans fast forward Le calendrier julien révisé Bon, et Excel, dans tout ça ? LibreOffice (...)

Sauver des données embarquée à dos d'outarde

- 8 avril -

Ou comment l'association GEBULL, petit GUL de province, a contribué à une étude scientifique.À la fin du mois de novembre 2021, une balise de suivi (...)

IA : Imitation Artificielle

- 28 mars -

Bonjour Nal',Tout le monde cause de l'IA. L'IA par ci, l'IA par là. L'IA dans les journaux qui trouvent qu'il y a trop d'IA.Ça commence à (...)

Un super Logic Analyzer DIY pour pas cher

- 26 mars -

Wouah, le titre cryptique. Un peu de Wikipedia pour éclaircir (j’espère que c'est mieux que ChatGPT):L’analyseur logique est un outil de mesure (...)

A timeline recording only some of the many disasters happening in crypto, decentralized finance, NFTs, and other blockchain-based projects.

Bitget accuses "professional arbitrage" group of profiting $20 million from VOXEL market manipulation

- 28 avril -

After trading — and prices — surged in Bitget's market for the thinly traded video game token VOXEL, the company has accused a "professional (...)

Term Finance loses $1.65 million due to misconfiguration, recovers $1 million

- 28 avril -

The Ethereum-based lending project Term Finance lost $1.6 million when an oracle misconfiguration resulted in unintended liquidations. The team (...)

$330 million in Bitcoin apparently stolen; laundering spikes Monero price by over 40%

- 28 avril -

3,250 BTC (~$330 million) were apparently stolen from a bitcoin holder and then quickly moved through multiple exchanges and swapped for the (...)

Loopscale hacked for $5.8 million two weeks after launch

- 27 avril -

A new Solana-based defi protocol called Loopscale, backed by Coinbase Ventures and Solana Labs, suffered a $5.8 million exploit only two weeks (...)

KiloEx exploited for $7.5 million

- 25 avril -

KiloEx, a decentralized perpetual futures exchange, was exploited for $7.5 million. An attacker executed an oracle manipulation attack on (...)

Faire sa veille informationnelle à l’ère de l’IA générative

- 8 avril -

Il y a quelques mois, Hubert Guillaud publiait, dans le média Dans Les Algorithmes, un article sur l’abondance de contenus générés par IA sur le Web (...)

Bullshit sur Graf’hit

- 8 avril -

Depuis 2023 et la mise à disposition du grand public des IAG, l’exercice rédactionnel à l’université dysfonctionne. Stéphane Crozat en retranscrit un (...)

Ralentir la traduction ?

- 6 avril -

Cet article est une republication, avec l’accord de l’auteur, Hubert Guillaud. Il a été publié en premier le 16 janvier 2025 sur le site Dans Les (...)

FramIActu n°2 — La revue mensuelle sur l’actualité de l’IA !

- 12 mars -

Bonjour à toustes !Deuxième mercredi du mois et déjà le deuxième numéro de la FramIActu !L’actualité de l’IA n’a pas ralenti et nous avons poursuivi (...)

Les mythes de l’IA

- 2 mars -

Cet article est une republication, avec l’accord de l’auteur, Hubert Guillaud. Il a été publié en premier le 02 octobre 2024 sur le site Dans Les (...)

Ploum.net écrit par Ploum, Lionel Dricot, ingénieur, écrivain de science-fiction, développeur de logiciels libres.

La fin d’un monde ?

- 8 avril -

La fin d’un monde ? La fin de nos souvenirsNous sommes envahis d’IA. Bien plus que vous ne le pensez.Chaque fois que votre téléphone prend une (...)

L’urgence de soutenir l’énergie du libre

- Décembre 2024 -

L’urgence de soutenir l’énergie du libre Éditorial rédigé pour le Lama déchaîné n°9, l’hebdomadaire réalisé par l’April afin d’alerter sur la précarité (...)

La colère de l’écrivain

- Décembre 2024 -

La colère de l’écrivain RAPPEL: je serai à Louvain-la-Neuve mardi 10 décembre à 19h à La Page d’Après pour ma dernière rencontre de l’année.Rencontre (...)

Pérenniser ma numérique éphémérité

- Décembre 2024 -

Pérenniser ma numérique éphéméritéJ’écris mon journal personnel à la machine à écrire. De simples feuilles de papier que je fais relier chaque année et (...)

La conjuration de la fierté ignorante

- Décembre 2024 -

La conjuration de la fierté ignoranteLes scientifiques, les vulgarisateurs, les professeurs consacrent leur vie à lutter contre l’ignorance. Mais (...)

Un blog perso parlant adminsys Linux et autres trucs de geeks

Laisser l'IA apprendre : une position problèmatique

- 7 avril -

Je suis tombé sur cet article de blog : Laisser l'IA apprendre : une position éthique et il m'a pas mal hérissé et donc j'avais envie de répondre. Je (...)

Panne de DNS de Geeknode

- 21 mars -

Je pensais pas en faire un article d'autant plus que j'ai déjà pas mal parlé DNS mais au final… Ça ne prend la place de rien après tout et puis au (...)

Mastodon.social et son ombre sur le Fediverse

- 19 janvier -

TL;DR Fuire Twitter/Facebook/Instagram/Bluesky et venir sur Mastodon c'est super! Rester sur mastodon.social est mauvais pour le Fediverse à long (...)

Débloquer les FPS dans les jeux à cause de Sway

- Juin 2024 -

Oui on peut jouer sous Linux. Je le fais depuis des années.Ça marche globalement plutôt bien. Même sur une Gentoo avec quelques choix logiciels un (...)

Bloquer les gaveurs d'IA

- Avril 2024 -

Vous avez un joli site ouaib avec vorte ptit contenu écrit main. C'est votre blog, votre espace de réflexion, votre zone de création, votre espace (...)

La Quadrature du Net est une association de défense des droits et libertés des citoyens sur Internet. Elle promeut une adaptation de la législation française et européenne qui soit fidèle aux valeurs qui ont présidé au développement d'Internet, notamment la libre circulation de la connaissance.À ce titre, La Quadrature du Net intervient notamment dans les débats concernant la liberté d'expression, le (...)

QSPTAG #320 — 4 avril 2025

- 4 avril -

Lire sur le site La loi « Narcotrafic » étend le domaine du flicage numériqueLe 11 mars dernier, on publiait un article avec un zeste de (...)

Le gouvernement prêt à tout pour casser le droit au chiffrement

- 18 mars -

Les discussions viennent de recommencer à l’Assemblée nationale concernant la loi « Narcotrafic ». Les mesures les plus dangereuses pourraient être (...)

QSPTAG #319 — 7 mars 2025

- 7 mars -

Loi « Narcotrafic » : une loi de surveillance où le numérique joue un rôle centralOn en parlait fin janvier, la proposition de loi contre le « (...)

La loi Narcotrafic est une loi de surveillance : mobilisons nous !

- 24 février -

La semaine prochaine, l’Assemblée nationale discutera d’une proposition de loi relative au « narcotrafic ». Contrairement à ce que le nom du texte (...)

Contre la loi surveillance et narcotraficotage

- 24 février -

Au milieu du tumulte médiatique sur le trafic de drogues, une loi relative au « narcotrafic » est en train de passer au Parlement. En réalité, ce (...)

Le groupe Transcriptions de l’April transforme en texte des enregistrements audio et vidéo traitant du logiciel libre et de libertés informatiques (...)

Privacy comme Business Model

- 30 mars -

Vous êtes plutôt réveillés en mode « on discute » ?, ou je vous fais un long monologue pour que vous puissiez vous rendormir calmement ? Vous n'étiez (...)

Des câbles aux satellites, l'Internet sans fil

- 25 mars -

Un vaste réseau de câbles sous-marins sous-tend 98% des communications par Internet dans le monde. En parallèle, des constellations de satellites (...)

Qu'est-ce que la sobriété numérique ?

- 12 mars -

Florence Maraninchi, voix off : S'engager dans une démarche de sobriété numérique, c'est réfléchir à la part de ressources que le numérique utilise déjà (...)

Publicité sur internet, pourquoi et comment la bloquer - Part 2

- 23 février -

Présentatrice : Cet épisode est le deuxième volet sur le sujet de la publicité sur Internet avec Marne et Nado de l'association La Quadrature du Net. (...)

Publicité sur internet, pourquoi et comment la bloquer - Part 1

- 23 février -

Présentatrice : Salut et bienvenue sur Plein la vue, le podcast qui parle de l'omniprésence de la publicité et du marketing dans notre quotidien. Ce (...)

Comprendre le numérique pour pouvoir le critiquer et le transformerBonjour, je m’appelle Louis Derrac. Je suis un acteur indépendant et militant de l’éducation au numérique et d’un alternumérisme radical.

En 2025, je rejoins Latitudes pour encore plus d’éducation au numérique !

- 13 mars -

Quel début d’année 2025… Je n’ai même pas eu le temps de vous faire un bilan propre de 2024, le petit best of habituel des articles, etc. J’ai réussi à (...)

Il devient urgent de boycotter les services numériques américains

- 4 mars -

Cela fait pas loin de 5 ans que je propose aux gens d’imaginer qu’on se fâche avec les Américains. Et qu’ils nous coupent leurs services numériques, (...)

Tectonique des réseaux sociaux : quelques réflexions

- Novembre 2024 -

Pas mal encore de discussions et de réflexions en ce moment sur les réseaux sociaux. Je vous partage donc les miennes, sans prétentions (le sujet (...)

Migration Twitter vers Bluesky : un technosolutionnisme ?

- Novembre 2024 -

Je n’ai pas beaucoup plus d’énergie à donner que celle que j’ai mise à rédiger mes deux articles précédents, mais je pense quand même que nous (les (...)

Et si le problème des réseaux sociaux, c’étaient les phares ?

- Novembre 2024 -

Quand j’ai écrit que Le web progressiste aurait intérêt à migrer sur Mastodon, pas sur Bluesky, j’ai tout de suite senti qu’il y avait un problème. Ou (...)

Planète des utilisateurs Debian - https://planet.debian.org/fr/

Expansion automatique des alias dans Zsh

- 8 mars -

Pour éviter les frappes superflues, fish propose des abréviations de commandes qui se substituent après avoir appuyé sur la barre d’espace. Nous (...)

Debian France renouvelle ses instances

- Septembre 2024 -

AGO de Debian France RappelL'assemblée générale annuelle de l'association Debian-France vient de se terminer. Pour rappel, Debian France est une (...)

Création de chemins d'AS infinis dans BGP

- Juillet 2024 -

La combinaison des confédérations BGP et du remplacement d’AS peut potentiellement créer une boucle de routage BGP, résultant en un chemin d’AS qui (...)

Pourquoi les fournisseurs de contenu ont besoin d'IPv6

- Juin 2024 -

IPv4 est une ressource coûteuse. Cependant, de nombreux fournisseurs de contenu sont encore uniquement en IPv4. La raison la plus souvent avancée (...)

Retour du Meetup Debian à Bordeaux du 16 mai

- Mai 2024 -

Retour du Meetup du 16 Mai à BordeauxLe 16 mai dernier s'est tenu le meetup Debian au sein du Yack (le local de coworking de Yaal Coop).Nous (...)

Blog BD humoristique et hétéroclite où se côtoient fictions absurdes, vulgarisation scientifique et satire politique.

Prestidigitateur ou sorcier ?

- 24 février -

Prestidigitateur ou sorcier ? Publié le 24 février 2025 par Gee dans Dépêches MelbaAujourd'hui, je vous propose une petite BD de fiction (sans (...)

Sisyphe et la tech

- Septembre 2024 -

Sisyphe et la tech Publié le 12 septembre 2024 par Gee dans Table à dessinsVous le savez sans doute (ou pas, d'ailleurs), mais outre mes (...)

La raquette à travers les âges

- Avril 2024 -

La raquette à travers les âges Publié le 10 avril 2024 par Gee dans Comic tripParce que beaucoup de fausses informations circulent sur l'histoire (...)

Mickey dans le domaine public

- Janvier 2024 -

Mickey dans le domaine public Publié le 22 janvier 2024 par Gee dans Dépêches MelbaVous en avez sans doute entendu parler : Mickey entre enfin (...)

Grise Bouille 2024

- Janvier 2024 -

Grise Bouille 2024 Publié le 8 janvier 2024 par Gee dans Sur le blogVoilà, ça y est c'est 2024, Face à la mer de Calogero et Passi – « Calo, Passi, (...)

Un blog perso parlant adminsys Linux et autres trucs de geeks

Bordel ambiant et peur des USA 2025

- 6 février -

Nous ne sommes que deux semaines après la seconde investiture de Donald Trump à la présidence des USA mais wow. Je dois vous avouer que je trouve ça (...)

Ergol : Un an plus tard

- 5 janvier -

Et voilà, on est en Janvier 2025 et ça fait donc maintenant un an que j'utilise Ergo-l à temps plein. Je vous en ai parlé ici il y a (bha oui) un an (...)

Prises électriques connectées mais pour les geeks

- Décembre 2024 -

J'aime beaucoup les graphs. Grafana est un joujou que j'affectionne particulièrement.Je graph tout un tas de trucs et notamment ma conso d'eau, (...)

Fuzzel toujours plus !

- Octobre 2024 -

Ouai je vous en remet une couche sur Fuzzel. Ce logiciel est vraiment bien mais en plus on peut en détourner l'usage pour faire autre chose qu'un (...)

Inclure les sources d'un programme en Golang

- Octobre 2024 -

Je suis un piètre programmeur. C'est pas mon boulot, c'est pas ma formation et … ouai bon j'ai pas à me justifier. Je suis également un piètre (...)

Mises à jour de Spip et des plugins -> cas d'une page blanche

- Septembre 2024 -

Dans le cas d’une page blanche, pour un site Spip, après mise à jour des plugins ou du site, il faut vider le cache, et si ça ne fonctionne toujours (...)

Envois des email et enregistrements SPF (donc dans les DNS)

- Juillet 2024 -

J’ai utilisé ces sites et on voit pas mal de point à améliorer (des protocoles de sécurité obsolète encore supportés par exemple…Et il y a un problème (...)

Où trouver de la doc et des infos?

- Octobre 2023 -

Spécifique à Lautre.net, il y a une mailling liste d’entraide, un canal IRC (voir plus bas)Ce forum, Et sinon: Ancien, parfois obsolète donc à (...)

Pourquoi et comment changer le TTL pour les DNS d'un nom de domaine

- Octobre 2023 -

Le TTL (Time To Live) est le temps en seconde de mise en cache par les serveurs DNS.Le rôle des serveurs DNS, c’est de faire la résolution des noms (...)

Envois des email et enregistrements SPF (donc dans les DNS)

- Octobre 2023 -

Les envois d’emails, que ce soit pour un mailling ou simplement pour de la correspondance, sont liés aux DNS, et en particulier à ce qu’on appelle (...)

site informatique Windows 11, Windows 10, Virus et Linux (Ubuntu, Debian)

Utiliser Tmux sur Linux avec des exemples

- Août 2024 -

Les administrateurs système doivent souvent travailler sur plusieurs consoles et apprécient donc de pouvoir passer de l’une à l’autre en un clin (...)

Installer VirtualBox sur Ubuntu ou Debian

- Janvier 2024 -

VirtualBox est un gestionnaire de machines virtuelles open source.Il est donc disponible dans la plupart des distributions Linux et notamment (...)

Les notifications d’Ubuntu : les afficher, les désactiver

- Janvier 2024 -

Ubuntu, comme tout système d’exploitation moderne, possède un mécanisme de notification.Le système ou des applications peuvent afficher des (...)

ACPI BIOS Error dans Ubuntu

- Janvier 2024 -

Lors du démarrage de votre PC en Ubuntu, vous pouvez apercevoir un message d’erreur : ACPI BIOS Error (bug) : Could not resolve sympbol, (...)

Linux : redimensionner des images

- Décembre 2023 -

Vous avez besoin de redimensionner des images sous Linux mais vous ne savez pas par où commencer.Que vous soyez en graphique ou en terminal, il (...)

Club des développeurs et IT Pro : Forum, Cours et tutoriels : Delphi, C, C++, Java, VB, DotNET, C#, PHP, UML

Le logiciel FSD des Tesla, piraté par des hackers recrutés pour la cause, révèle des données brutes alarmantes sur des accidents mortels, les Teslas continuent à peiner pour virer, freiner ou céder le passage

- Août 2024 -

Le logiciel FSD des Tesla, piraté par des hackers recrutés pour la cause, révèle des données brutes alarmantes sur des accidents mortelsLes Teslas (...)

Des chercheurs révèlent une faille dans l'authentification à deux facteurs via SMS : des mots de passe à usage unique divulgués en temps réel, ils ont eu accès à plus de 200 millions de ces SMS

- Juillet 2024 -

Des chercheurs révèlent une faille dans l'authentification à deux facteurs via SMS : des mots de passe à usage unique divulgués en temps réel,ils (...)

Google Chrome, Microsoft Edge et Brave contiennent une extension cachée par défaut qui permet au code sur *.google.com d'accéder à des API privées, y compris des informations sur l'utilisation du processeur

- Juillet 2024 -

Google Chrome, Microsoft Edge et Brave contiennent une extension cachée par défaut qui permet au code sur *.google.com d'accéder à des API privées,y (...)

Un bogue dans Outlook permettrait à n'importe qui d'usurper l'identité des comptes de messagerie d'entreprise de Microsoft, ce qui rend les utilisateurs plus vulnérables aux tentatives d'hameçonnage

- Juin 2024 -

Un bogue dans Outlook permettrait à n'importe qui d'usurper l'identité des comptes de messagerie d'entreprise de Microsoftce qui rend les (...)

Renforcement de la sécurité des connexions réseau : OpenSSH introduit des mécanismes punitifs pour contrer les comportements malveillants

- Juin 2024 -

Renforcement de la sécurité des connexions réseau : OpenSSH introduit des mécanismes punitifs pour contrer les comportements malveillants,ces (...)

Association bordelaise des utilisateurs de logiciel libre

L'UE doit poursuivre le financement du logiciel libre

- Juillet 2024 -

L'Union Européenne doit poursuivre le financement du logiciel libre.L'ABUL est solidaire de ce courrier…« L'Union Européenne doit poursuivre le (...)

Install-partie GNU-Linux à St-Loubès samedi 6 juillet 2024

- Juin 2024 -

Suite au Repair café du 8 juin, St-Loubès en transition organise une installation de GNU-Linux sur des PC ("install-partie") avec l'aide de l'Abul. (...)

Le Libre sur le marché de St Loubès

- Mai 2024 -

Un atelier de promotion et d'échanges autour du logiciel libre se tiendra dans le cadre du Repair-café de Saint Loubès samedi 8 juin 2024 de 10h à (...)

Financement AbulÉdu 2024

- Avril 2024 -

AbulÉdu : pour une informatique libre, éthique et responsable, au service de pédagogies actives qui ont du sens pour les élèves et les enseignants. (...)

Install party de Unbee samedi 13 avril 2024

- Mars 2024 -

Install Partie UbuntuLes copains de Unbee organisent une install-partie Ubuntu 22.04 "Jammy Jelyfish" le samedi 13 avril 2024 de 13h à 16h à la (...)

Directeur de la stratégie numérique de la ville d’Échirolles (où je suis chargé de déployer les logiciels libres, de développer l’inclusion numérique et de rappeler à quel point Échirolles est une ville dynamique pour tout ce qui concerne le numérique), je suis également :Le complice de Reflets, journal en ligne indépendant que vous pouvez suivre sur Mastodon.Le comparse de Richard Monvoisin avec lequel (...)

Résistance au changement et logiciels libres

- Mai 2024 -

Selon Wikipédia, « La résistance (ou aversion) au changement ou immobilisme, consiste à désirer, et tenter d'obtenir par diverses formes de (...)

OSQI

- Avril 2024 -

Ce texte est une traduction d'un article intitulé « OSQI » publié par Tim Bray, sur son site web « ongoing » le 1er avril 2024.***Je propose la (...)

De la cybersécurité...

- Décembre 2023 -

...de ce qu'elle fut, et de ce qu'elle devient.J'ai un grand respect pour ceux qui vivent la cybersécurité dans leurs tripes.Depuis les années (...)

Visioconférence et streaming libres

- Novembre 2023 -

Lors de la réunion du collectif « Alpes Numérique Libre » du 26 mai 2023, Échirolles a expérimenté pour la première fois la prise de parole d'une (...)

Et donc hop, je m'enfuis !

- Août 2023 -

Je viens de traduire un article de Ploum qui rejoint ce que je vis, de regarder une vidéo puis de lire un article d'Henri Lœvenbruck, et je me suis (...)

Blog d’un groupe crypto-terroriste individuel auto-radicalisé sur l’Internet digital

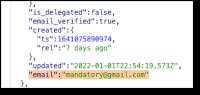

Le RGPD en 10 minutes (ou un peu plus) [5/5]

- Décembre 2022 -

Après les 4 articles précédents posant les bases de ce que devrait être le respect du RGPD, une analyse plus personnelle du problème pour répondre à (...)

Le RGPD en 10 minutes (ou un peu plus) [4/5]

- Novembre 2022 -

Disclaimer:Le texte qui va suivre n’est PAS une analyse juridique et ne doit certainement pas être considéré comme un conseil juridique. Je ne suis (...)

Le RGPD en 10 minutes (ou un peu plus) [3/5]

- Novembre 2022 -

Disclaimer:Le texte qui va suivre n’est PAS une analyse juridique et ne doit certainement pas être considéré comme un conseil juridique. Je ne suis (...)

Le RGPD en 10 minutes (ou un peu plus) [2/5]

- Novembre 2022 -

Disclaimer:Le texte qui va suivre n’est PAS une analyse juridique et ne doit certainement pas être considéré comme un conseil juridique. Je ne suis (...)

Le RGPD en 10 minutes (ou un peu plus) [1/5]

- Novembre 2022 -

Disclaimer:Le texte qui va suivre n’est PAS une analyse juridique et ne doit certainement pas être considéré comme un conseil juridique. Je ne suis (...)

Intermédiaires techniques

- Octobre 2018 -

C'est un débat ancien autour des libertés numériques, que de délimiter la responsabilité des intermédiaires techniques. Pour essayer de raconter ça, il (...)

Limiter le chiffrement

- Août 2016 -

Notre estimé ministre de la police fait encore parler de lui dans les internets. Cette fois-ci, il se propose de limiter, on ne sait pas encore (...)

Sacrifice

- Juillet 2016 -

Peut-on sacrifier un individu pour une cause ? C'est ce que, si j'en crois mes cours en terminale, on considère comme une question philosophique. (...)

Faire !

- Janvier 2016 -

Lors du dernier quadr'apéro auquel j'ai participé, j'expliquais à un groupe de gens en train de s'alcooliser également une idée qui me semble simple, (...)

À propos d'Internet

- Novembre 2015 -

Ce billet ne me plait qu'à moitié, parce que j'ai le sentiment qu'il n'est pas terminé. Il sera sans doute modifié de temps en temps, et agrémenté (...)

« Computers are like ACs, they stop working properly when you open windows »

MITM as a Service 3G Edition by Bouygues, ou quand ton FAI bousille DNSSEC

- Février 2017 -

Mise à jour Mars 2020 :Plus de 3 ans après ma découverte de MITM sur DNS chez Bouygues Telecom, le topic que j’ai lancé sur lafibre.info – suite au (...)

Gestion de paquets avec APT : Récupérer une clé manquante sur un réseau filtré

- Septembre 2016 -

IntroductionPar défaut, APT (Advanced Packaging Tool) essaye de vérifier la signature des paquets en utilisant des clés GPG, la plupart du temps (...)

[Coup de gueule] Réponse au bullshit sur l’interdiction du chiffrement

- Août 2016 -

ContexteComme vous le savez sûrement, notre grand démocrate ministre de la police de la pensée, B. Cazeneuve, n’aime pas trop le chiffrement, il (...)

[Coup de gueule] De la connardise industrielle, ou l’art de vomir sur les bonnes pratiques

- Janvier 2016 -

IntroductionDepuis quelques années, on assiste massivement à des soit-disant innovations technologiques, présentées majoritairement à coup de (...)

[Test] Prototype du nouveau clavier français du Ministère de l’inculture

- Janvier 2016 -

Introduction***************************WARNING**************************** Too much sarcasm inside ****************************WARNING************

« Computers are like ACs, they stop working properly when you open windows »

MITM as a Service 3G Edition by Bouygues, ou quand ton FAI bousille DNSSEC

- Février 2017 -

Mise à jour Mars 2020 :Plus de 3 ans après ma découverte de MITM sur DNS chez Bouygues Telecom, le topic que j’ai lancé sur lafibre.info – suite au (...)

Gestion de paquets avec APT : Récupérer une clé manquante sur un réseau filtré

- Septembre 2016 -

IntroductionPar défaut, APT (Advanced Packaging Tool) essaye de vérifier la signature des paquets en utilisant des clés GPG, la plupart du temps (...)

[Coup de gueule] Réponse au bullshit sur l’interdiction du chiffrement

- Août 2016 -

ContexteComme vous le savez sûrement, notre grand démocrate ministre de la police de la pensée, B. Cazeneuve, n’aime pas trop le chiffrement, il (...)

[Coup de gueule] De la connardise industrielle, ou l’art de vomir sur les bonnes pratiques

- Janvier 2016 -

IntroductionDepuis quelques années, on assiste massivement à des soit-disant innovations technologiques, présentées majoritairement à coup de (...)

[Test] Prototype du nouveau clavier français du Ministère de l’inculture

- Janvier 2016 -

Introduction***************************WARNING**************************** Too much sarcasm inside ****************************WARNING************

Lea-Linux : Linux Entre Amis

KDE a 20 ans

- Octobre 2016 -

C’est exactement le 14 octobre 1996 que KDE est créé. Matthias Ettrich, étudiant et développeur allemand connu alors pour la création de LyX (une (...)

De la validité des sondages en ligne

- Mai 2016 -

Languedoc ? Catalogne ? Occitanie ? Pyrénées ? Bas-de-France ? Ce lundi a commencé le début de la consultation pour le nouveau nom de la grande (...)

Fusion de GCU-Squad et Léa-Linux

- Avril 2016 -

Après des années de rapprochement, l’équipe de Léa-Linux et l’équipe de GCU-Squad ont décidé de se rapprocher et de fusionner en une seule entité, un (...)

PrimTux-TotaleLiberté est disponible pour les écoliers libres !

- Octobre 2015 -

PrimTux est une distribution GNU/Linux basée sur Debian Jessie 8.2, intuitive et légère, développée pour les enfants de trois à dix ans par des (...)

La Wallonie s’oppose au vote électronique

- Juin 2015 -

Le parlement wallon a approuvé le 3 juin une proposition de résolution réclamant au fédéral l’abandon du vote électronique pour les élections (...)

Le libre est un état d'esprit

Apache FTP like

- Août 2014 -

Niveau :Résumé : alias / /%usernameAujourd'hui je voudrais faire un serveur web qui se comporterait comme un serveur FTP ou SFTP. Lorsqu'un (...)

J’ai pété

- Août 2014 -

... désolé Niveau : Résumé : gdisk /dev/sda Le format GPT Guid partition table est un format de partitionnement de disque. Il ne faut pas confondre (...)

Quand on me demande un script shell pour corriger un problème d’architecture

- Janvier 2014 -

Republié par http://lesjoiesdusysadmin.tumblr.co...Aucun tag pour cet article.

Nouveautés ext4

- Janvier 2014 -

Niveau : Résumé : stats Howdy ho ! Savez-vous ce qu'il y a de nouveau dans ext4 ? Tout le monde sait à peu près qu'il y a moyen de stocker plus de (...)

Nouveautés ext4

- Janvier 2014 -

Niveau :Résumé : statsHowdy ho ! Savez-vous ce qu'il y a de nouveau dans ext4 ?Tout le monde sait à peu près qu'il y a moyen de stocker plus de (...)

Si tu crois que dans 1 km, il y a 1024 m, reste un peu.

Trouvez une solution à votre problème

- Avril 2014 -

Je suis sûr que tous ceux qui font un boulot créatif sont confrontés à des demandes absurdes. Voilà de quoi vous aidez. C'est une généralisation d'une (...)

Smart Nocturlabe

- Février 2014 -

Oui, c'est une histoire vraie.Licence : http://creativecommons.org/licenses/by-sa/3.0/Forum Boutique

Stéréotype

- Février 2014 -

C'est pas très gentil, mais comme c'est vrai, vous ne pouvez rien dire…Licence : http://creativecommons.org/licenses/by-sa/3.0/Forum (...)

BÉPO FTW

- Juin 2013 -

C'est un tweet du canardesque (mais néanmoins excellent) Kazé qui m'a inspiré cette vanne à l'encontre des (excellents aussi) gentils organisateurs (...)

Adresser les process

- Mai 2013 -

Bon, c'est sûr, si vous n'avez jamais été en contact professionnellement avec une grosse bureaucratie, vous aurez du mal à saisir à quel point c'est (...)